Souveraineté numérique des organisations internationales : le précédent de la CPI et les pistes de sécurisation juridique et technique

En février 2025, un simple clic depuis Washington a mis à l’arrêt une partie de la Cour pénale internationale. En ciblant numériquement son procureur, les États-Unis ont révélé la vulnérabilité structurelle des institutions internationales face à l’extraterritorialité technologique. Ce précédent, mêlant sanctions économiques, dépendance aux services cloud et carence juridique, agit comme un électrochoc. À l’heure où la souveraineté ne se joue plus seulement sur les câbles diplomatiques mais aussi sur les câbles réseau, cet article décrypte les angles morts du droit international, les failles techniques des architectures actuelles et les pistes – concrètes – pour garantir l’indépendance numérique des organisations sans territoire.

1. L’incident de février 2025 : quand la technologie sert les sanctions

Le 13 février 2025, le département du Trésor états-unien, sur instruction du président Donald Trump, a inscrit le procureur de la Cour pénale internationale (International Criminal Court – ICC/CPI) Karim Khan sur sa liste des ressortissants spécialement désignés (SDN) ; les mesures comprenaient un gel de ses avoirs et l’interdiction pour toute entreprise états-unienne de lui fournir des biens ou services. Microsoft, soumis à la juridiction états-unienne, a immédiatement suspendu le compte 365 institutionnel de l’intéressé, coupant l’accès à ses courriels professionnels et à ses documents collaboratifs ; le fonctionnement quotidien du greffe et des équipes d’enquête de la CPI s’en est trouvé perturbé.

Ce bouton rouge actionné depuis Washington révèle le degré de dépendance d’institutions pourtant dotées d’immunités internationales vis-à-vis d’infrastructures étrangères.

2. Cadres juridiques existants et zones grises

Au-delà des immunités classiques prévues par la Convention de 1946 sur les privilèges et immunités des Nations unies – reprise par la plupart des organisations internationales – le droit peine encore à couvrir la dimension numérique : faute de disposition spécifique, un fournisseur tiers ne peut être juridiquement contraint de respecter l’immunité fonctionnelle lorsqu’il héberge des services cloud. Côté européen, le nouveau règlement (UE) n° 2023/2854, dit Data Act, ouvrira en septembre 2025 des droits à la portabilité et à la sortie pour les clients des services cloud, tandis qu’un Cloud Rulebook et le futur schéma de certification EUCS doivent instaurer un socle commun de cybersécurité. Mais ces instruments, centrés sur la concurrence et la sécurité, ne prévoient aucun mécanisme garantissant la continuité du service si l’opérateur est visé par des sanctions extraterritoriales. À l’inverse, le corpus états-unien– des sanctions OFAC au CLOUD Act de 2018 – s’affirme sans ambiguïté : Washington peut exiger l’accès aux données, quel que soit leur lieu d’hébergement. Dans la pratique, la prééminence accordée par de nombreux contrats à la loi des États-Unis place les organisations internationales et les entreprises européennes dans un conflit permanent de normes, tiraillées entre la protection des immunités fonctionnelles, les ambitions de souveraineté numérique de l’UE et l’emprise extraterritoriale du droit états-unien.

3. Enjeux : indépendance fonctionnelle, protection des données, continuité de service

L’enjeu de souveraineté numérique se révèle d’abord dans l’indépendance décisionnelle : sans accès garanti aux messageries, aux espaces de stockage collaboratif et aux identités numériques, toute autorité d’enquête voit sa capacité d’instruction et de poursuite mécaniquement bridée. À cette vulnérabilité s’ajoute une fragilisation de la confidentialité : si la plateforme est opérée par un prestataire relevant du CLOUD Act, chacune des pièces du dossier – depuis la chaîne de preuves jusqu’à l’identité des témoins – peut potentiellement tomber sous le coup d’une réquisition extraterritoriale. Enfin, la gestion de crise demeure un angle mort des contrats technologiques : aucune clause standard ne protège aujourd’hui contre la suspension unilatérale d’un service en cas de sanctions, exposant les institutions concernées à une interruption brutale de leurs opérations critiques.

4. Solutions concrètes – feuille de route à court, moyen et long termes

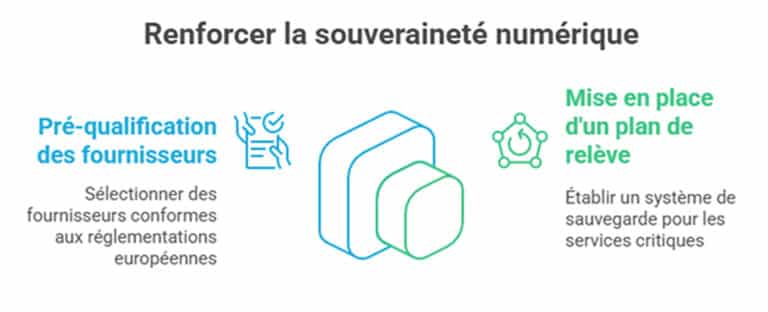

Diversifier immédiatement les fournisseurs et adopter des architectures multi-cloud hybrides. Face à ce paysage de risques juridiques et opérationnels, deux leviers concrets s’imposent pour préserver la continuité et la souveraineté numérique des organisations internationales. D’abord, une préqualification souveraine : il s’agit d’intégrer, dans les règles de passation des marchés, une liste blanche de fournisseurs soumis à une législation saine – européenne ou équivalente – afin de sécuriser dès l’amont les appels d’offres, en cohérence avec le Data Act qui instaure des droits de portabilité. Ensuite, la mise en place d’un plan de relève (fail-over) : pour les messageries critiques, un hébergement miroir sur une infrastructure IaaS contrôlée par l’organisation permettrait une bascule quasi instantanée grâce au routage DNS et au transfert des enregistrements MX – garantissant que, même en cas de suspension ou de coupure extraterritoriale, le service reste disponible sans rupture de chaîne probatoire.

Inclure des clauses de continuité de service et d’escrow contractuelles. À ces stratégies s’ajoutent deux garde-fous contractuels et techniques essentiels. D’une part, une clause anti-sanctions doit obliger le fournisseur à notifier toute suspension 30 jours à l’avance et à remettre, avant coupure, un export exhaustif des boîtes mail ainsi que leurs métadonnées, afin de préserver la preuve et d’assurer la portabilité immédiate des communications. D’autre part, l’adoption systématique d’un modèle BYOK/BYOKMS, où la clef de chiffrement est détenue exclusivement par le client (ou son HSM), verrouille l’accès aux données : sans cette clef, le prestataire ne saurait restituer des contenus chiffrés à une tierce partie, garantissant ainsi que la confidentialité demeure sous le contrôle souverain de l’organisation.

Développer ou rejoindre un cloud fédéré souverain. Pour pérenniser l’autonomie numérique, l’Europe dispose déjà d’un levier stratégique : Gaia-X et les alliances industrielles européennes. En mutualisant des briques IaaS et PaaS open source hébergées intégralement dans le périmètre juridique de l’UE, ces initiatives offrent une capacité de stockage et de calcul souveraine, soutenue financièrement par l’Alliance européenne pour les données et le cloud. Mais la seule infrastructure ne suffit pas ; il faut y ajouter une interopérabilité obligatoire. Le futur Cloud Rulebook constitue l’occasion d’imposer, dès la conception, des API normalisées permettant des migrations zéro donnée perdue. À terme, chacun pourra basculer d’un fournisseur à l’autre sans friction, évitant tout effet de verrouillage et sécurisant la continuité de service face aux pressions extraterritoriales.

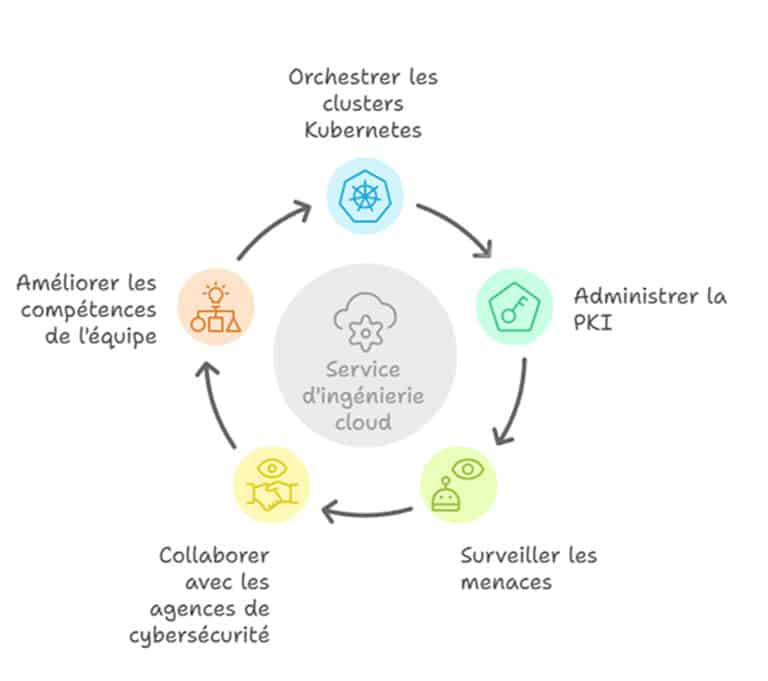

Former et internaliser les compétences clés. Autre pilier de cette stratégie : internaliser les compétences critiques. Chaque organisation internationale gagnerait à instituer un service d’ingénierie cloud dédié, chargé d’orchestrer les clusters Kubernetes, d’administrer la PKI et d’assurer, via un SOC intégré, une surveillance en continu des menaces. Pour éviter l’entre-soi et garder un niveau d’exigence élevé, ce noyau technique devrait être jumelé avec les agences nationales de cybersécurité – telles que l’ANSSI en France ou le BSI en Allemagne – afin d’échanger retours d’expérience, scénarios d’attaque et bonnes pratiques. Ce maillage, alliant expertise interne et coopération étatique, consoliderait l’homogénéité défensive du paysage multilatéral tout en favorisant la montée en compétences des équipes.

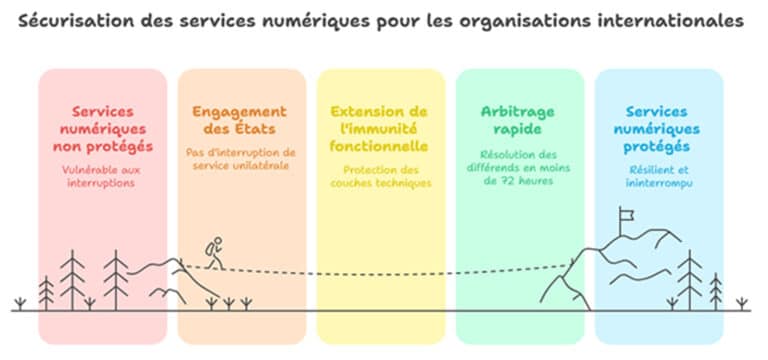

Promouvoir un traité sur la neutralité des services numériques essentiels. S’inspirant du principe d’inviolabilité qui protège déjà les communications diplomatiques, le futur traité à négocier sous l’égide des Nations unies érigerait un bouclier juridique autour des services numériques essentiels des organisations internationales. Première pierre : les États s’engageraient à ne jamais interrompre un cloud, une messagerie ou un service de plateforme fourni à une OI pour des motifs unilatéraux, même en cas de sanctions nationales. Deuxième avancée : l’immunité fonctionnelle serait explicitement étendue aux couches techniques jusqu’ici négligées – métadonnées, clés de chiffrement et identifiants d’accès – afin d’empêcher toute saisie ou divulgation forcée. Enfin, pour garantir l’effectivité du dispositif, tout différend ferait l’objet d’un arbitrage ultrarapide devant la Cour permanente d’arbitrage : une formation ad hoc statuerait en moins de 72 heures, assurant la continuité du service le temps de la procédure et réduisant à néant la tentation de fait accompli.

Renforcer le droit européen de la souveraineté numérique. Pour achever ce dispositif, l’Union européenne doit durcir ses leviers normatifs : d’une part, la future certification EUCS devrait réintégrer la clause de souveraineté renforcée – exigence soutenue par des acteurs clés comme Deutsche Telekom, Airbus ou Orange – afin de réserver le label aux services cloud exclusivement gouvernés par le droit et les juridictions de l’UE. D’autre part, le Data Act gagnerait à être amendé pour consacrer un véritable droit à la continuité de service au profit des organisations internationales et autres entités d’intérêt public ; en l’assortissant de sanctions administratives dissuasives, Bruxelles garantirait qu’aucun fournisseur ne puisse suspendre un service critique sans engager sa responsabilité financière et réglementaire.

Conclusion. L’affaire Khan prouve qu’une simple ligne de commande saisie chez un hyperscaler suffit à enrayer la justice pénale internationale : tant que les organisations publiques ne contrôleront pas, de bout en bout, contrats, infrastructures, compétences et normes, leur indépendance demeurera précaire. La souveraineté numérique n’est pourtant pas hors de portée. Elle repose sur un socle à quatre faces :

- diversification technique – redondance multi-cloud, hébergements miroirs et orchestration Kubernetes maison pour garantir la continuité même sous sanction ;

- sécurisation contractuelle – clauses anti-suspension, BYOK/BYOKMS et droit à la portabilité consacrés dans le Data Act et la future certification EUCS à souveraineté renforcée ;

- montée en compétences internes – création de pôles d’ingénierie cloud et de SOC intégrés, jumelés aux agences nationales de cybersécurité ;

- action normative multilatérale – traité onusien interdisant toute coupure unilatérale et étendant l’immunité fonctionnelle aux métadonnées et aux clés, adossé à un arbitrage express sous 72 heures.

En s’appuyant sur les outils européens existants (Data Act, Cloud Rulebook, financements Gaia-X) et en portant ce nouveau Neutrality act à l’ONU, la CPI – et, au-delà, l’ensemble des institutions sans territoire propre – peuvent convertir la crise actuelle en tremplin vers une autonomie numérique pérenne, condition sine qua non d’une justice internationale réellement efficace et insoumise aux pressions géopolitiques.

Référence : AJU017m4